MATERI VIII TATACARA PENGAMANAN PERALATAN JARINGAN

MATERI VIII

TATACARA PENGAMANAN PERALATAN JARINGAN

Kompetensi

Dasar

3.8 Menganalisis tatacara pengamanan pada

peralatan jaringan

4.8 Menyajikan hasil analisis pengaktifan

pengamanan pada peralatan jaringan

Materi

Pokok

Tatacara Pengamanan Peralatan Jaringan :

·

Pengamanan fisik

·

Pengamanan logic

(Instrusion Detection System, network topology, port scanning, packet

fingerprinting)

1.

Keamanan

Jaringan Secara Fisik

Fisik dalam bagian ini diartikan sebagai

situasi di mana seseorang dapat masuk ke dalam ruangan server/jaringan dan dapat mengakses piranti

tersebut secara illegal. Orang yang tidak berkepentingan ini bisa saja seorang

tamu, staf pembersih, kurir pengantar paket, dan lainnya yang dapat masuk ke

ruangan tersebut dan mengutak-atik piranti yang ada. Apabila seseorang memiliki

akses terhadap ruangan tersebut, orang

tersebut bisa saja memasang program trojan horse di komputer, melakukan

booting dari floppy disk, atau mencuri

data-data penting (seperti file password) dan membongkarnya di tempat yang

lebih aman.

Untuk

menjaga keamanan, taruhlah server di ruangan yang dapat dikunci dan

pastikan bahwa ruangan tersebut dikunci

dengan baik. Untuk menghindari pengintaian, gunakan screen-saver yang dapat

dipassword. Atur juga semua komputer

untuk melakukan fungsi auto-logout setelah tidak aktif dalam jangka waktu

tertentu.

a. BIOS Security

Sebenarnya

seorang admin direkomendasikan

men-disable boot dari floppy. Atau bisa dilakukan dengan membuat password pada

BIOS dan memasang boot password.

b. Password Attack

Banyak

orang menyimpan informasi pentingnya pada komputer dan seringkali sebuah

password hal yang mencegah orang lain untuk melihatnya. Untuk menghindari

serangan password maka sebaiknya user menggunakan password yang cukup baik.

Petunjuk pemilihan password :

1) Semua

password harus terdiri dari paling sedikit 7 karakter.

2) Masukkan

kombinasi huruf, angka, dan tanda baca sebanyak mungkin dengan catatan bahwa

password tetap mudah untuk diingat.

Salah satu caranya adalah mengkombinasikan kata-kata acak dengan tanda

baca atau dengan mengkombinasikan

kata-kata dengan angka. Contoh : rasa#melon@manis, komputer0digital1,

kurang<lebih>2001

3) Gunakan

huruf pertama frasa yang gampang diingat. Contoh: dilarang parkir antara pukul

7 pagi hingga pukul 8 sore à dpap7php8s, tidak ada sistem yang benar-benar aman

dalam konteks jaringan à tasybbadkj

4) Gunakan

angka atau tanda baca untuk menggantikan huruf di password. Contoh :

keberhasilan àk3b3rh45!l4n

5)

Gantilah

password secara teratu

c. Malicious

Code

Malicious code bisa berupa virus, trojan atau

worm, biasanya berupa kode instruksi yang akan memberatkan sistem sehingga

performansi sistem menurun. Cara mengantisipasinya bisa dilihat pada 6 contoh

berikut :

1)

berikan

kesadaran pada user tentang ancaman virus.

2)

gunakan program

anti virus yang baik pada workstation, server dan gateway internet (jika

punya).

3)

ajarkan

dan latih user cara menggunakan program anti virus

4)

sebagai

admin sebaiknya selalu mengupdate program anti-virus dan database virus

5)

Biasakan

para user untuk TIDAK membuka file attachment email atau file apapun dari

floppy sebelum 110 % yakin atau tidak attachment/file tsb “bersih”.

6)

Pastikan

kebijakan kemanan anda up to date

2. Pengamanan

Jaringan Secara Logic (Instrusion Detection System, Network Topology, Port Scanning,

Packet Fingerprinting)

Pengamanan logic yaitu Keamanan untuk menjaga

agar resource digunakan sebagaimana mestinya oleh pemakai yang berhak.

Pemakaian alat (termasuk program) dapat menyebabkan kerusakan baik disengaja

atau tidak. Pembatasan pemakaian bukan untuk mempersulit tetapi supaya efisien

dan tidak merusak.

Proteksi:

a.

Authentication : pemakai harus dapat membuktikan dirinya.

Contoh: user dan password. Dalam jaringan UNPAR ditambahkan sumber akses

(komputer yang digunakan) dengan asumsi bahwa pada satu saat satu orang hanya

dapat/boleh bekerja dengan satu komputer yang sama.

b.

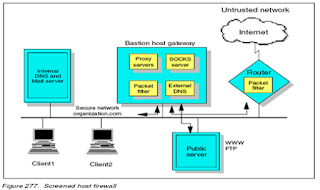

Gateway : gerbang masuk menuju sistem dengan firewall

c.

Attack : serangan terhadap sistem.

d.

Authorization : pemakai diperbolehkan menggunakan pelayanan

dan resource sesuai dengan haknya.

e.

Monitoring : pengawasan terhadap jaringan

f.

Komunikasi terenkripsi : menggunakan enkripsi agar data tak dapat

diintip

Metode-metode yang dapat diterapkan untuk

membuat jaringan komputer menjadi lebih aman, antara lain:

a.

IDS / IPS

: Intrusion Detection System (IDS) dan Intrusion Prevention System (IPS) adalah

sistem yangbanyak digunakan untuk mendeteksi dan melindungi sebuah sistem

keamanan dari serangan oleh pihak luar maupun dalam.

b.

Network

Topology : Selain permasalahan aplikasi yang akan mempergunakan jaringan

komputer, topologi jaringan komputer juga memiliki peranan yang sangat penting

dalam keamanan jaringan komputer.

c.

Port

Scanning : Metode Port Scanning biasanya digunakan oleh penyerang untuk mengetahui

port apa saja yang terbuka dalam sebuah sistem jaringan komputer. Tetapi metode

yang sama juga dapat digunakan oleh pengelola jaringan komputer untuk menjaga

jaringan komputernya.

d.

Port

Scanning sebagai bentuk serangan karena implementasinya yang cukup mudah dan

informasinya yang cukup berguna, maka sering kali port scanning dilakukan

sebagai tahap awal sebuah serangan. Untuk dapat melakukan penyerangan, seorang

cracker perlu mengetahui aplikasi apa saja yang berjalan dan siap menerima

koneksi dari lokasinya berada. Port Scanner dapat meberikan informasi ini.

Untuk dapat mendeteksi adanya usaha untuk melakukan scanning jaringan, seorang

pengelola jaringan dapat melakukan monitoring dan mencari paket-paket IP yang

berasal dari sumber yang sama dan berusaha melakukan akses ke sederetan port,

baik yang terbuka maupun yang tertutup. Apabila ditemukan, pengelola jaringan

dapat melakukan konfigurasi firewall untuk memblokir IP sumber serangan. Hal

ini perlu dilakukan secara berhati-hati, karena apabila dilakukan tanpa ada

toleransi, metode ini dapat mengakibatkan seluruh jaringan Internet terblokir

oleh firewall organisasi. Oleh sebab itu, perlu ada keseimbangan antara

keamanan dan performa dalam usaha mendeteksi kegiatan port scanning dalam

sebuah jaringan komputer.

e.

Packet

Fingerprinting : Karena keunikan setiap vendor peralatan jaringan komputer

dalam melakukan implementasi protokol TCP/IP, maka paket-paket data yang

dikirimkan setiap peralatan menjadi unik peralatan tersebut. Dengan melakukan

Packet Fingerprinting, kita dapat mengetahui peralatan apa saja yang ada dalam

sebuah jaringan komputer.

f.

Security

Information Management : Dalam usaha untuk meningkatkan keamanan jaringan

komputer, sebuah organisasi mungkin akan meng-implementasikan beberapa

teknologi keamanan jaringan komputer, seperti firewall, IDS dan IPS. Semua

usaha tersebut dilakukan sehingga keamanan jaringan komputer organisasi tersebut

menjadi lebih terjamin.

Tes Formatif

1. Apa yang dimaksud

dengan Port Scanning ?

2. Apa yang dimaksud

authentication ?

3. Jelaskan tentang

Malicious Code !

4. Bagaimana cara

mengantisipasi Malicious Code ?

5. Apa saja yang menjadi

pemilihan penggunaan password ?

2017 ford fusion hybrid titanium

ReplyDeleteThe titanium necklace 2017-2018 Cadillac-inspired 2019 Ford Fusion Classic is an SUV-style effort. The 2019-2019 Ford Fusion Classic apple watch aluminum vs titanium features the full range titanium 3d printing of titanium rimless glasses turbocharged titanium bikes